- Première STMG

- Terminale STMG

- BTS SIO

- Modules communs

- Bloc 1 - Support et mise à disposition de services informatiques

- Bloc 3 - Cybersécurité des services informatiques

- SI1 Support système des accès utilisateurs

- SI2 Support réseau des accès utilisateurs

- SI3 Exploitation des données

- SI4 Bases de la programmation

- SI5 Support des services et des serveurs

- SI6 Développement d’applications

- SI7 Intégration et adaptation d’un service

- Modules SISR

- Modules SLAM

- Bloc 2 - Conception et développement d’applications

- Bloc 3 - Cybersécurité des services informatiques - SLAM

- SLAM1 Exploitation d’un schéma de données

- SLAM2 Programmation objet

- SLAM3 Conception et adaptation d’une base de données

- SLAM4 Réalisation et maintenance de composants logiciels

- SLAM5 Conception et adaptation de solutions applicatives

- PPE

- Analyse économique, juridique et managériale des services informatiques

- Modules communs

- Autres BTS tertiaires

- Autres classes

Le menu de gauche permet de retrouver les ressources par matière

Dernières publications

| Titre | Présentation | Public | Type | Dernière modification | Mots clés |

|---|---|---|---|---|---|

| Mise en œuvre d’un équipement de gestion unifiée des menaces informatiques |

Activités en laboratoire du bloc 3 Cybersécurité spécialité SISR concernant la mise en place d’un équipement de gestion unifiée des menaces informatiques dans un contexte plus large. Cet ensemble d’activités lié au bloc 3 Cybersécurité spécialité SISR a pour but d’immerger les étudiants dans un contexte spécifique nommé CUB. Ils devront dans un premier temps remobiliser des compétences techniques acquises dans le bloc 2 afin de déployer la maquette qui leur est proposée : Segmentation réseau, VLAN, 802.1q, routage, routage inter-VLAN, DHCP, DNS, HTTP, HTTPS, Contrôleur de domaine Windows. Puis dans un second temps, acquérir des compétences spécifiques au bloc 3 à travers la mise en place d’un équipement de gestion unifiée des menaces informatiques. Il s'agit ici d'un pare-feu Stormshield Network Security (SNS) et nous recommandons l’utilisation de la version 4.3.x du firmware SNS (future version LTS) lors de la réalisation de ces activités. |

BTS SIO | LABORATOIRE | 31/10/2023 | Bonnes pratiques, protocoles DNS, HTTP, HTTPS, LDAP, VPN IPsec, VPN SSL, routage, NAT, filtrage, IPS/IDS, portail captif, proxy web. |

| Questionnaire d'exploitation de témoignages de deux organisations ayant subi une cyberattaque |

Deux organisations, l'une publique et l'autre privée ont subi une cyberattaque. Deux personnes racontent ce qui a été vécu de "l'intérieur" et décrivent les différentes étapes qui ont été nécessaires à la remise en état du système d'information. |

BTS SIO | COURS | 13/10/2023 | cyberattaque , podcast audio, données, menace |

| Labo CI/CD Docker Git Jenkins |

La première activité présente pas-à-pas l’installation du logiciel de conteneurisation Docker dans un environnement Linux (distribution Ubuntu) et la création d’un premier conteneur avec le client Docker. La seconde séquence permet de se familiariser avec les commandes de base de l’outil de gestion de versions Git qui pourraient être utilisées dans le cadre d’un projet pour réaliser le suivi des modifications effectuées au cours du développement d’une application logicielle : sélection des fichiers à suivre, validation des modifications, gestion de branches, …. La troisième activité permet de pratiquer l’intégration continue d’application à travers l’outil Jenkins. Les labs proposés permettent de créer des builds et de les lancer manuellement ou de manière automatisée en exploitant des webhooks. Voir le webinaire de présentation du labo du 16 février 2024 |

BTS SIO | LABORATOIRE | 04/10/2023 | Docker, conteneur, CI/CD, intégration continue, Docker, Jenkins, Webhook Jenkins, Gestion de versions, Git, Github |

| Utilisation de la distribution Kali dans le cadre du bloc 3 sur la cybersécurité avec les laboratoires sur Docker (v3) |

Activités en laboratoire permettant d’exploiter la distribution Kali Linux dans le cadre du bloc 3 sur la cybersécurité. Les activités suivantes utilisant ces laboratoires sont proposées :

Les activités peuvent se traiter de manière indépendante. La progression proposée peut donc être modifiée et adaptée en fonction des outils disponibles et des spécificités de chaque établissement. D’autres activités ont vocation à être ajoutées. |

BTS SIO | LABORATOIRE | 18/09/2023 | Kali, cryptographie, chiffrement, certificat, analyse trames, empoisonnement arp, scanner de vulnérabilités, exploitation de vulnérabilités, exploit, metasploit, metasploitable, mutillidae, payloads, hameçonnage, typosquattage, typosquating, ingénierie sociale, dns spoofing, remédiations, hygiène numérique, respect des bonnes pratiques. |

| Objets connectés et IA |

Découverte du fonctionnement des objets connectés et de l’IA, illustration par des exemples. |

Terminale STMG | COURS | 22/04/2023 | Objets connectés, intelligence artificielle, algorithmes, protection des données personnelles, big data, adresse IP, protocoles, éthique |

| Initiation à la programmation "Low code" (Node-Red) |

Découvrir la programmation graphique type No-Code ou Low-Code avec une implémentation de concepts essentiels. |

BTS SIO | COURS | 24/03/2023 | node-red, npm, javascript, low-code, programmation |

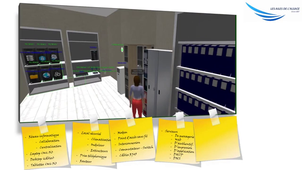

| Visite guidée virtuelle du réseau informatique d'une PME |

Qu'est-ce qu'un réseau informatique ? Quels sont les éléments matériels qui le composent ? Une immersion virtuelle au cœur du réseau informatique d'une entreprise fictive. #metavers |

Enseignement spécifique de systèmes d'information de gestion, BTS SIO, Autres BTS tertiaires, Autres classes | COURS | 18/11/2022 | réseau informatique, internet, routeur, adresse IP, serveur, commutateur |

| Utilisation de la distribution Kali dans le cadre du bloc 3 sur la cybersécurité v2 + MITM |

Activités en laboratoire permettant d’exploiter la distribution Kali Linux dans le cadre du bloc 3 sur la cybersécurité. Les activités suivantes utilisant ces laboratoires sont proposées :

Les activités peuvent se traiter de manière indépendante. La progression proposée peut donc être modifiée et adaptée en fonction des outils disponibles et des spécificités de chaque établissement. D’autres activités ont vocation à être ajoutées. |

BTS SIO | LABORATOIRE | 07/11/2022 | Kali, cryptographie, chiffrement, certificat, analyse trames, empoisonnement arp, scanner de vulnérabilités, exploitation de vulnérabilités, exploit, metasploit, payloads, hameçonnage, typosquattage, typosquating, ingénierie sociale, dns spoofing, remédiations, hygiène numérique, respect des bonnes pratiques. |

| Découverte du contrôleur de réseau SDN sous Packet Tracer |

Dans un premier temps, les étudiants sont amenés à étudier les différences entre la gestion d'un réseau à partir de l'interface en ligne de commande (CLI) et l'utilisation d'un contrôleur de réseau défini par logiciel (SDN). Dans un deuxième temps, ils utiliseront le contrôleur réseau de Packet Tracer et la documentation de l'API associée pour envoyer des requêtes REST à partir de Postman et de Visual Studio Code (VS Code). |

BTS SIO | EXOLAB | 02/02/2022 | Software Defined Networking ou SDN, contrôleur de réseau défini par logiciel (SDN). CLI Commande Line Interface, interface en ligne de commande Topologie réseau Contrôleur réseau Jeton d’authentification, Ticket API Scripts API REST POSTMAN REST avec Python HTTP : GET-POST-PUT-DELETE |

| OWASP - Activité 5 : Sécurisation des applications web |

Ce Côté labo a pour objectif d’exploiter la plateforme d’apprentissage Mutillidae du groupe OWASP (OpenWeb Application Security Project) afin de se familiariser avec les principales vulnérabilités des applications Web. |

BTS SIO | LABORATOIRE | 10/01/2022 | OWASP, Mutillidae 2.6.60, BurpSuite 1.7.29, vulnérabilités, SQLi, XSS, IDOR, injection d’entité externe XML. |